Teil on õigus, et SSL kasutab asümmeetrilist võtmepaari. Luuakse üks avalik ja üks privaatne võti, mida nimetatakse ka avaliku võtme infrastruktuuriks (PKI). Avalik võti on see, mida levitatakse maailmale, ja seda kasutatakse andmete krüptimiseks. Ainult privaatne võti saab andmeid tegelikult dekrüpteerida. Siin on näide:

Oletame, et läheme mõlemad saidile walmart.com ja ostame asju. Igaüks meist saab oma tehingu allkirjastamiseks koopia Walmarti avalikust võtmest. Kui tehing on Walmarti avaliku võtmega alla kirjutatud, saab tehingu dešifreerida ainult Walmarti privaatne võti. Kui kasutan oma Walmarti avaliku võtme koopiat, siis see ei dekrüpteerib teie tehingut. Walmart peab hoidma oma privaatvõtme väga privaatsena ja turvaliselt, muidu saavad kõik, kes selle saavad, Walmarti tehinguid dekrüpteerida. Seetõttu oli DigiNotari rikkumine nii suur asi

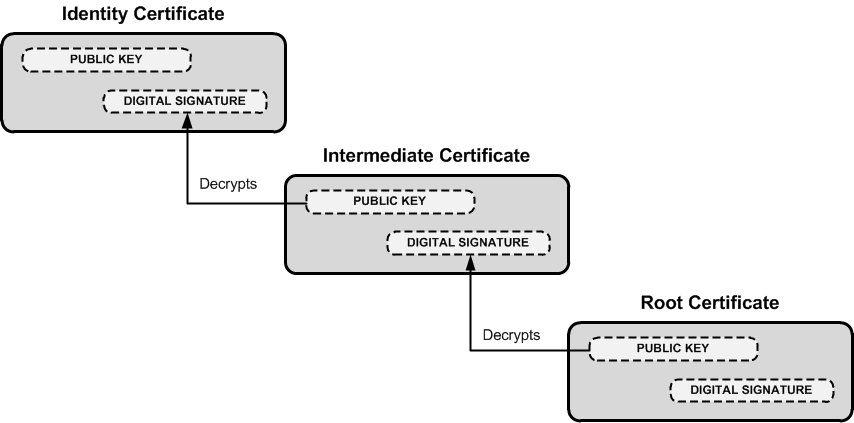

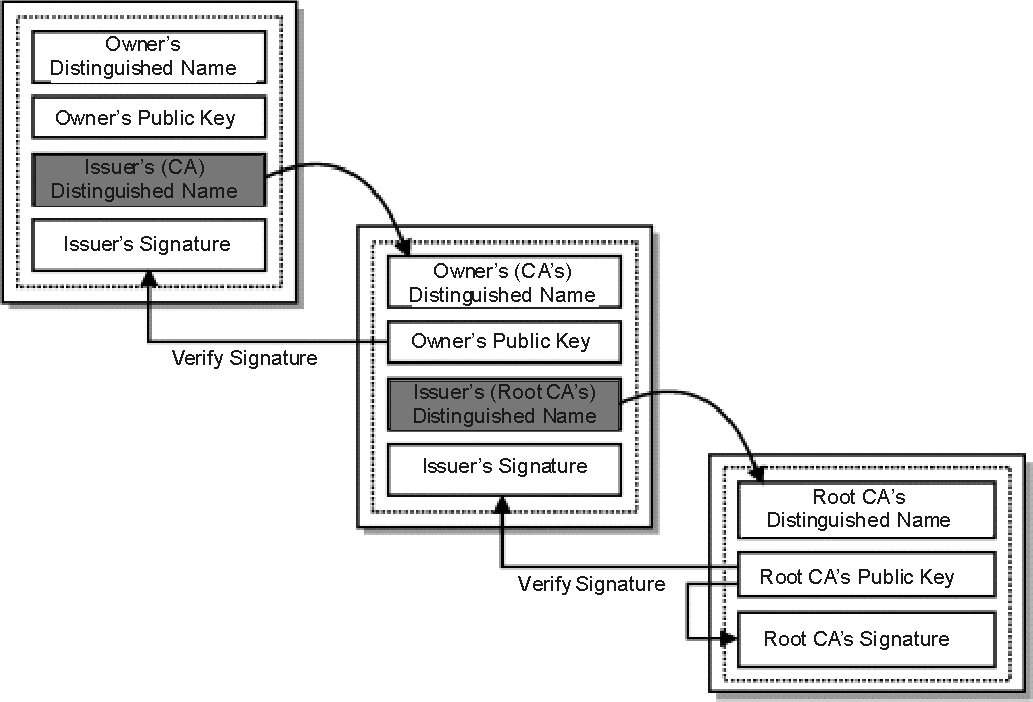

Nüüd, kui saate idee privaatsete ja avalike võtmete paaridest, on oluline teada, kes tegelikult välja annab sert ja miks sertifikaate usaldatakse. Lihtsustan seda üle, kuid on olemas spetsiaalsed juursertifikaatide asutused (CA), näiteks Verisign, kes kirjutavad alla sertifikaatidele, kuid kirjutavad alla ka vahendaja CA-dele. See järgneb nn usaldusketile, mis on üksteist usaldavate süsteemide ahel. Parema idee saamiseks vaadake allolevat pilti (pange tähele, et juur-CA on allosas).

Organisatsioonid ostavad sageli kas metamärke või registreeruvad vaheproduktidena CA ise, kellel on luba oma domeeni allkirjastamiseks üksi. See takistab Google'il Microsofti sertifikaate allkirjastamast.

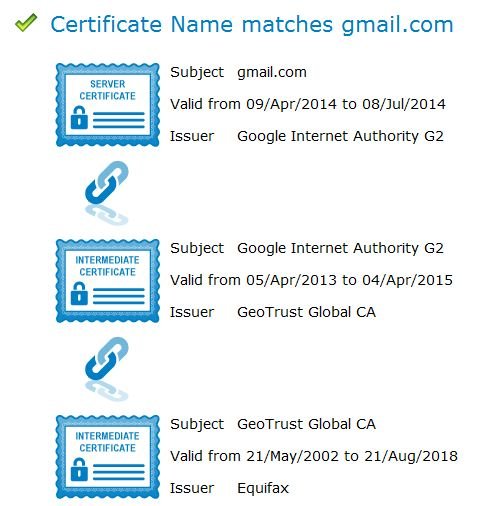

Selle usaldusketi tõttu saab sertifikaati kontrollida kuni juur-CA-ni. Selle näitamiseks on DigiCertil (ja paljudel teistel) tööriistu selle usalduse kontrollimiseks. DigiCerti tööriist on lingitud siin. Tegin gmail.com-is valideerimise ja all kerimisel näitab see järgmist:

See näitab, et gmail.com-i sertifikaadi väljastab Google Internet Authority G2, kes omakorda väljastab sertifikaadi GeoTrust Globalilt, kes omakorda väljastab sertifikaadi Equifaxilt.

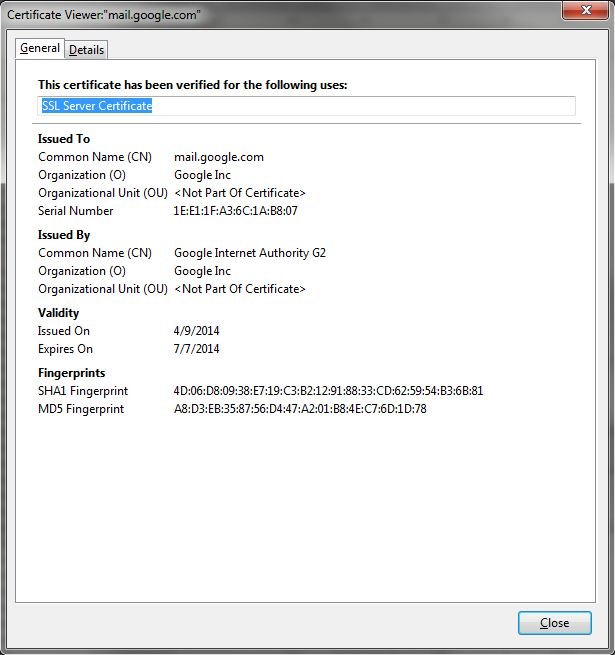

Nüüd, kui kui lähete saidile gmail.com, ei saa teie brauser lihtsalt räpipildu ja läheb edasi. Ei, see saab koos sertifikaadiga terve rea üksikasju:

Neid üksikasju kasutab teie brauser sertifikaadi kehtivuse tuvastamiseks. Näiteks kui aegumiskuupäev on möödas, viskab teie brauser sertifikaadivea. Kui kõik sertifikaadi põhiandmed on läbi vaadatud, kontrollib see sertifikaadi kehtivust kuni juur-CA-ni.

Nüüd, kui teil on sertifikaadi üksikasjade osas parem ettekujutus, laiendati seda loodetavasti on mõttekam pilt, mis sarnaneb ülaltooduga esimesele pildile:

Sellepärast saab teie brauser kontrollida ühte sertifikaati järgmise juurega kuni juur CA-ni , mida teie brauser oma olemuselt usaldab.

Loodetavasti aitab see teil natuke paremini aru saada!